Настройка виртуального L3 канала на базе IPSec

L3 канал на базе IPSec используется для защиты данных, которые передаются между сайтами вне облака и сетями L3 на удаленной площадке.

На схеме:

x.x.x.x, y.y.y.y — внешние IP-адреса;

a.a.a.a/24 — адрес внутренней Routed-сети виртуального ЦОД;

b.b.b.b/24 — адрес сети на удаленной площадке.

Вы можете самостоятельно настроить IPSec-канал с типом сессий policy-based. Для настройки IPSec-канала с типом сессий route-based, обратитесь в техническую поддержку. Для организации динамической маршрутизации через IPsec route-based канал вам потребуется выделенный Tier-0 маршрутизатор в режиме active/standby.

Выполните следующие шаги:

Создание policy-based IPSec-канала между Edge Gateway в текущем тенанте и Edge Gateway в другом тенанте

В разделе Data Centers нажмите на карточку виртуального ЦОД и в меню слева выберите Edges.

Нажмите на название Edge Gateway.

В разделе нажмите NEW. Откроется форма Add IPSec VPN Tunnel.

Заполните раздел General Settings:

Name — название канала IPSec VPN.

(Опционально) Description — описание канала IPSec VPN.

Security Profile — оставьте профиль по умолчанию.

Status — оставьте активированным.

Logging — активируйте при необходимости регистрировать преобразование адресов, выполняемое этим правилом.

Заполните раздел Peer Authentication Mode:

Authentication Mode — выберите способ аутентификации.

(При выборе Pre-Shared Key) Укажите ключ аутентификации.

Необходимо, чтобы ключ был одинаковый на обоих концах канала IPSec VPN.

(При выборе Certificate) Загрузите Server Certificate и CA Certificate, нажав SELECT.

Заполните раздел Endpoint Configuration:

— публичный IP-адрес Edge Gateway в формате «x.x.x.x».

Необходимо использовать IP-адрес, который не задействован в сервисах DNAT, транслирующих трафик без указанных External Port и Application. В противном случае трансляция DNAT может нарушить работу виртуального канала L3 на базе IPsec и привести к блокировке других DNAT-правил.

— локальная сеть виртуального ЦОД в формате «a.a.a.0/24».

Подсети, ранее указанные в других IPsec-туннелях, указать нельзя.

— IP-адрес удаленной площадки в формате «y.y.y.y». IP-адрес 0.0.0.0 указать нельзя.

— частная подсеть, которая будет туннелироваться IPsec VPN в формате «b.b.b.0/24».

(Опционально) — идентификатор удаленной площадки.

Если оставить поле незаполненным, идентификатор будет совпадать с IP-адресом удаленной площадки.

Нажмите SAVE.

При создании IPSec-канала автоматически создаются правила Firewall, по два правила на каждый канал. Создание правил Firewall необходимо для корректной работы IPSec-канала, они обеспечивают функционирование сессий IKE NAT Traversal и Key Exchange.

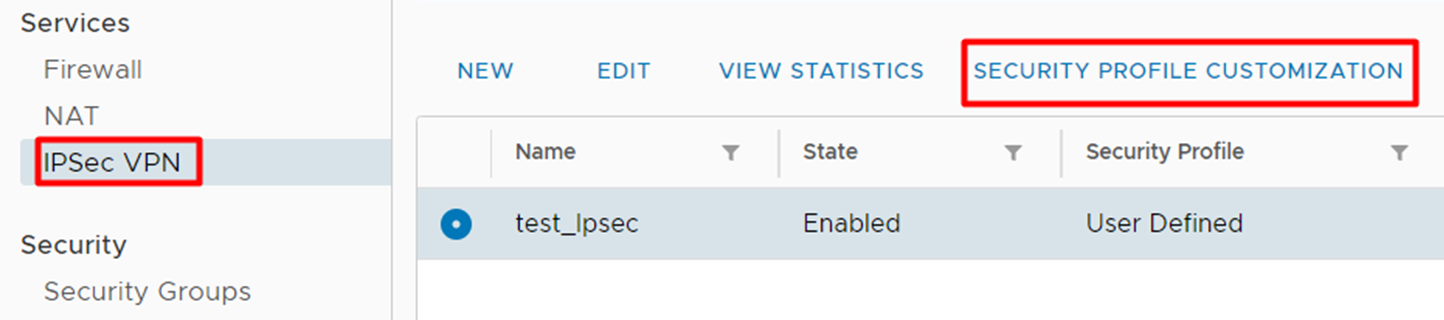

Настройка параметров Security Profile

В разделе выберите созданный ранее канал IPSec VPN.

Сверху появится опция SECURITY PROFILE CUSTOMIZATION — нажмите на нее.

Заполните форму Customize Security Profile:

В разделе IKE Profiles:

Version — версия протокола Internet Key Exchange (IKE).

Encryption — алгоритм шифрования.

Digest — алгоритм аутентификации.

Diffie-Hellman Group — параметр, определяющий надежность ключа шифрования.

(Опционально) Assication Life Time (seconds) — количество секунд, по истечении которых канал IPSec переустановится.

В разделе Tunnel Configuration:

Enable Perfect Forward Secrecy — активируйте переключатель.

Defragmentation Policy — выберите политику дефрагментации.

Encryption — алгоритм шифрования.

Digest — алгоритм аутентификации.

Diffie-Hellman Group — параметр, определяющий надежность ключа шифрования.

(Опционально) Assication Life Time (seconds) — количество секунд, по истечении которых канал IPSec переустановится.

В разделе DPD Configuration:

(Опционально) Probe Interval (seconds) — оставьте по умолчанию.

Проверьте указанные данные и нажмите FINISH.

После сохранения изменений Security Profile в канале IPSec поменяется на пользовательский.

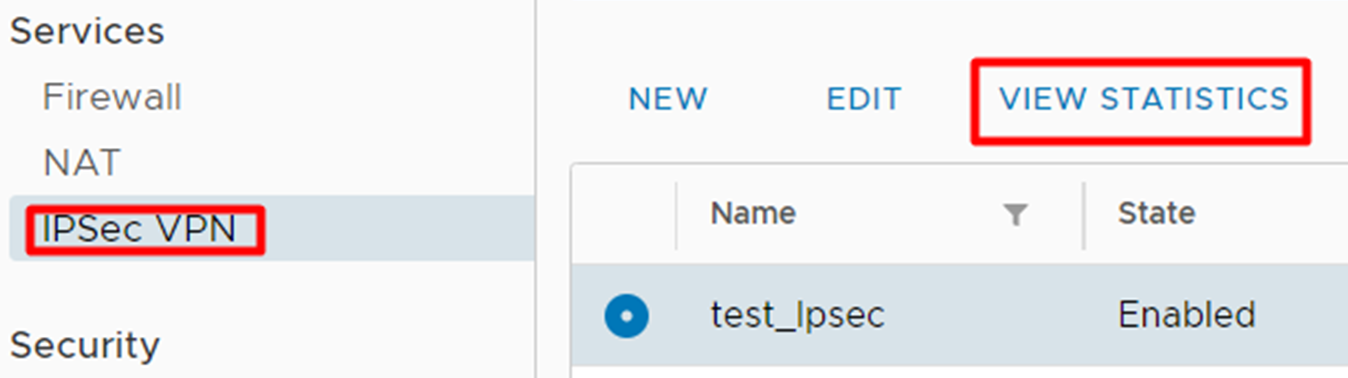

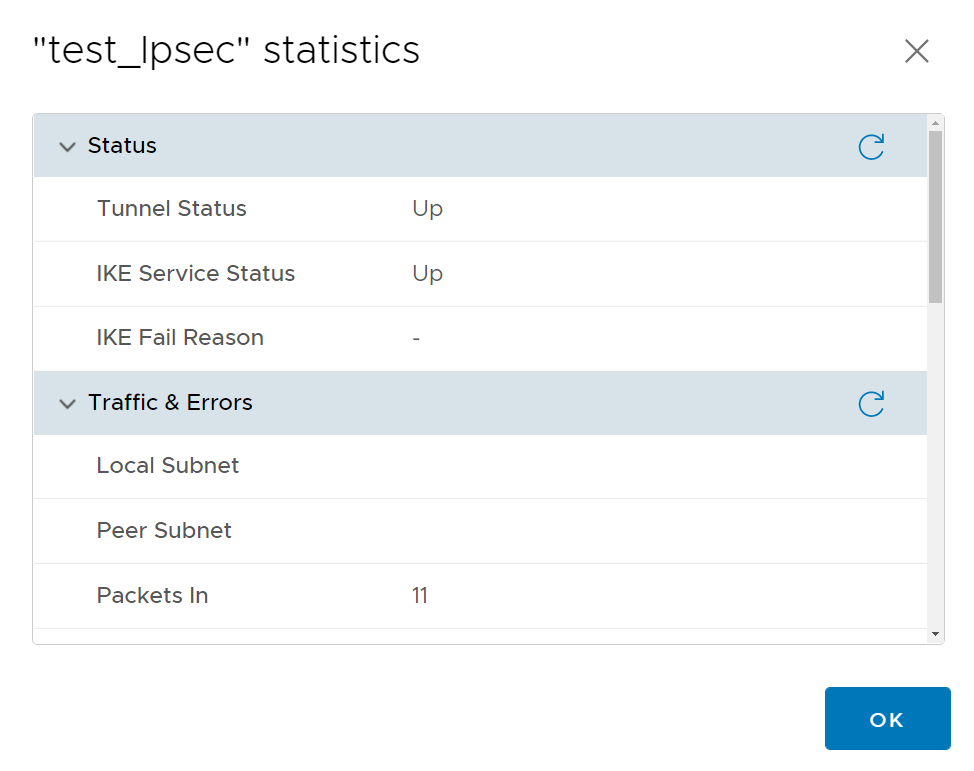

Проверка работоспособности

В разделе выберите созданный ранее канал IPSec VPN.

Сверху появится опция VIEW STATISTICS — нажмите на нее.

Если в полях Tunnel Status и IKE service Status указано «Up», канал IPSec появился.

Примечание

После проверки работоспособности настройте правила Firewall, разрешающие прохождение трафика между приватными сетями, которые должны быть видны друг для друга через канал, с двух сторон канала.

для Dev & Test