Как защитить облачную инфраструктуру — рассказываем на примере межсетевого экрана нового поколения UserGate в облаке Cloud

Павел Павлов

Архитектор по кибербезопасности

Безопасность

Время чтения

2 минуты

В условиях санкций многие зарубежные вендоры покинули российский рынок или ограничили свою деятельность. В то же время выросло число кибератак на бизнес-инфраструктуру. В таком контексте встает вопрос импортозамещения иностранных решений, направленных на защиту корпоративных приложений и сервисов.

В большинстве случаев первым рубежом защиты от внешних кибератак является периметровый межсетевой экран, поэтому стоит уделить особое внимание выбору этого решения. Учитывая современные реалии в виде многообразия векторов атак на информационные ресурсы, следует рассматривать комплексный подход и не ограничиваться лишь функциональностью классического межсетевого экрана.

Заместить зарубежные решения можно двумя способами:

1. Самостоятельно с помощью open source продуктов, таких как OPNsense, pfSense или IPFire. Однако их реализация подразумевает самостоятельную настройку и их эксплуатацию в отсутствие службы поддержки, а это может быть критичным при возникновении технических проблем. Если в ходе настройки или эксплуатации возникают какие-либо сложности, искать помощи приходится на тематических форумах или расспрашивать участников открытого сообщества. Далеко не каждый бизнес обладает штатом экспертов и специалистами для развертки подобных систем, поэтому компании часто привлекают консультантов.

2. В рамках комплексного подхода по обеспечению информационной безопасности силами одного поставщика, который предоставит техническую поддержку и консультации по настройке, а также предложит дополнительные сервисы в рамках собственной экосистемы.

Если рассматривать ситуацию под таким углом, то имеет смысл обратиться к решениям российских вендоров.

Для чего нужны NGFW в облаке

Облачная инфраструктура имеет встроенные средства межсетевого экрана, реализующие функции контроля внешних и внутренних информационных потоков в клиентском тенанте. Но таких возможностей недостаточно для современной сетевой защиты инфраструктуры. В качестве одного из вариантов ее реализации возможна установка аппаратного NGFW, но это далеко не всегда целесообразно с точки зрения затрат на закупку, внедрение и сопровождение такого решения. Оптимальным вариантом защиты облачной инфраструктуры является применение виртуального NGFW. Решением может стать виртуальный межсетевой экран нового поколения (NGFW) UserGate. Он легко настраивается и гибко масштабируется, а также имеет сертификацию ФСТЭК. Сегодня поговорим о наиболее распространенных функциональных сценариях, в которых пригодится сервис.

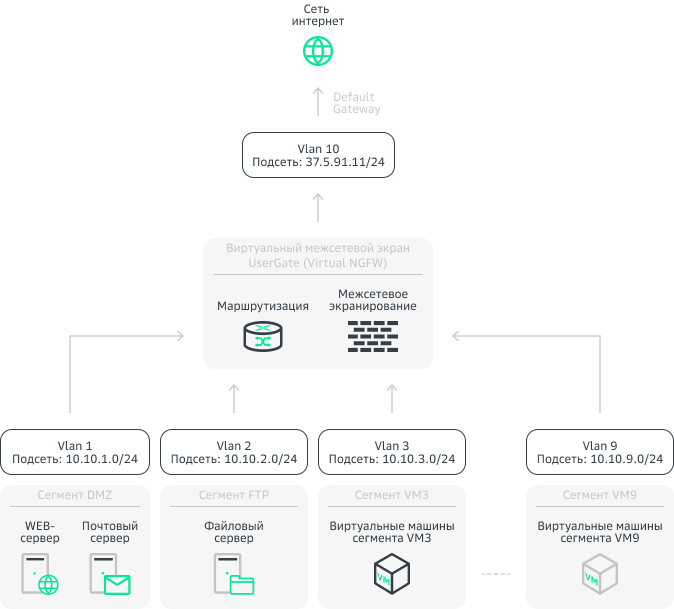

Контроль соединений внутри тенанта

Классические межсетевые экраны работают со статическими списками контроля доступа, когда системный администратор вручную указывает IP-адреса, с которыми приложение может или не может устанавливать соединение. NGFW позволяет решать дополнительные задачи на уровне межсетевого экрана — блокировать доступ к потенциально опасным сайтам, выявлять и предотвращать сетевые атаки.

NGFW UserGate также работает с протоколами RIP, OSPF, BGP и мультикаст-трафиком.

Обмен данными в UserGate возможен только при наличии разрешающих правил. Они могут учитывать:

- IP-адреса, подсети источника сетевого трафика;

- принадлежность хостов к пользователям Active Directory;

- тип взаимодействующих приложений;

- произвольные временные интервалы — например, разрешать движение трафика исключительно в дневное время.

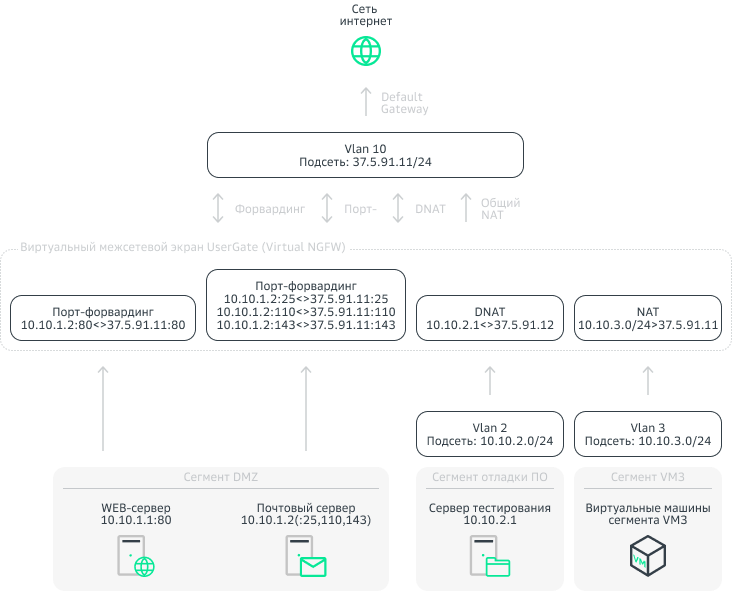

Шлюз доступа в интернет

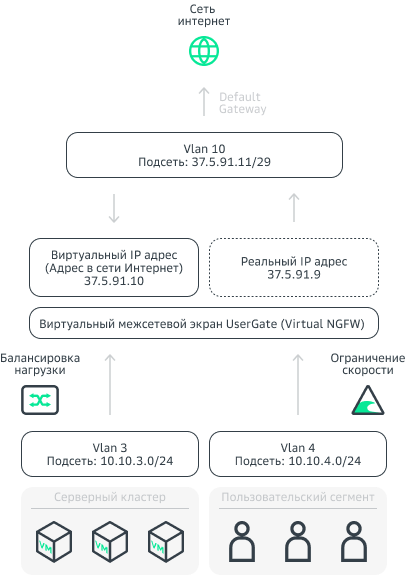

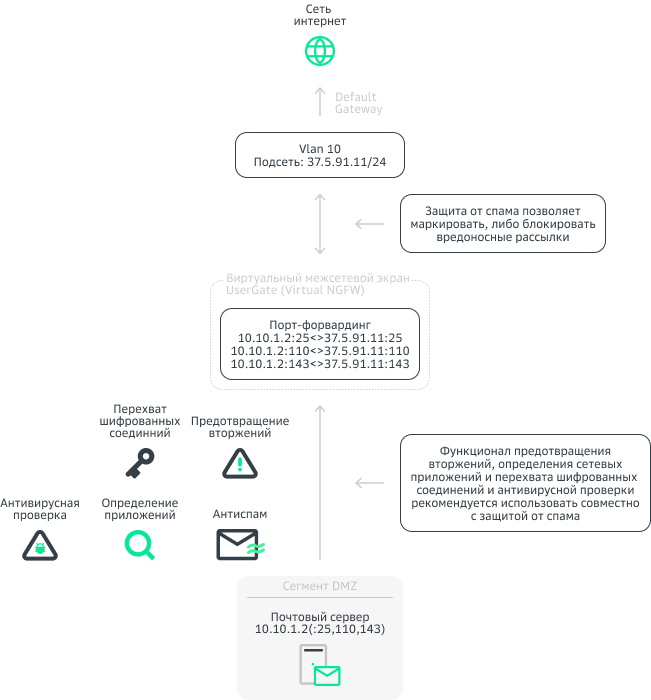

Большинство NGFW поддерживает несколько вариантов преобразования адресов. В случае с UserGate — это NAT, DNAT и PAT, а также маршрутизация на основе политик (policy-based routing) и транслирование подсетей (network mapping).

- NAT позволяет организовать выход в интернет для внутренних хостов тенанта, транслируя все сетевые подключения в единый внешний адрес.

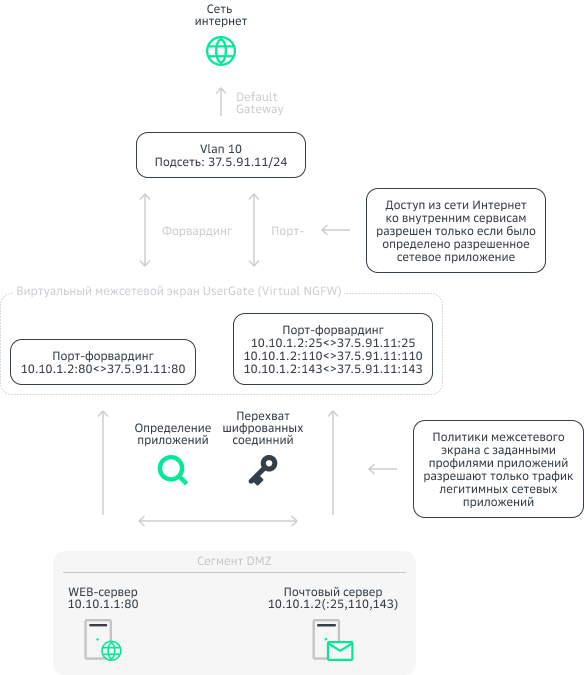

- DNAT меняет адрес и порт назначения пакетов. Его используют для перенаправления запросов из интернета на приватный IP-адрес частной сети.

- PAT позволяет транслировать только определенные сетевые порты. Такой подход часто применяют для публикации почтовых серверов. Переадресация портов считается самым безопасным и экономичным методом преобразования адресов.

- Policy-based routing применяют при наличии нескольких сетевых интерфейсов. Типовой вариант — перенаправление пакетов на резервный канал провайдера во время обслуживания оборудования или миграции топологии локальной вычислительной сети.

- Network mapping позволяет подменять адреса целых подсетей. По аналогии с предыдущим типом трансляции адресов, его применяют при перенастройке сетевой инфраструктуры, когда её топология содержит пересекающиеся адресные пространства.

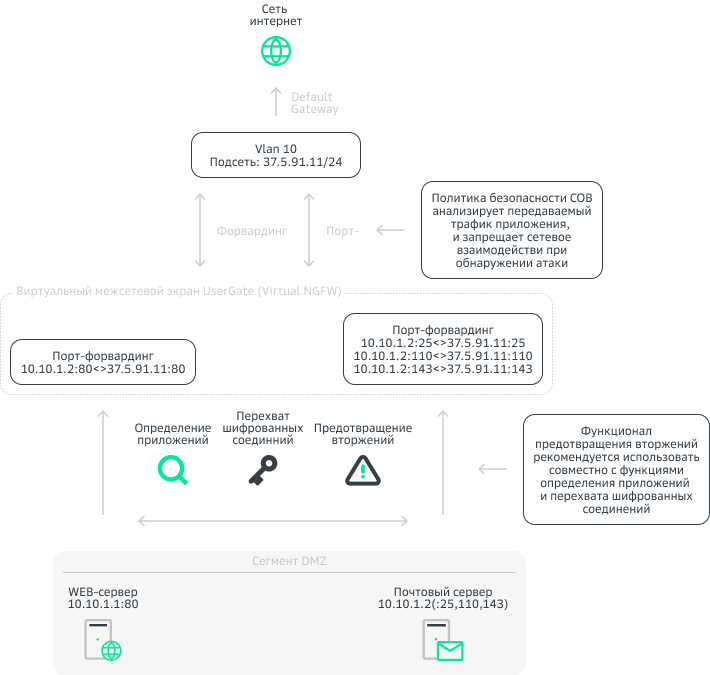

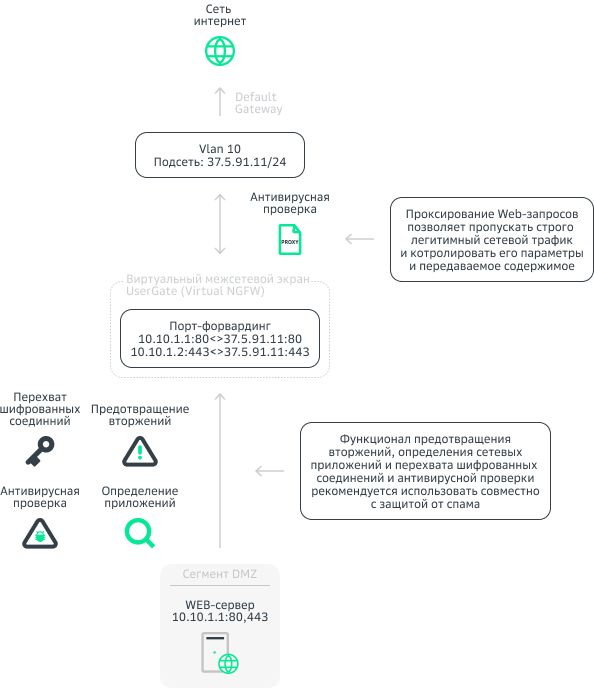

Предотвращение вторжений (IPS/IDS)

Системы NGFW идентифицируют кибератаки на инфраструктуру по специальным сигнатурам. UserGate распознает 10 тысяч различных сетевых атак. Все сигнатуры разделены на группы по уровню угрозы и классам уязвимостей. С их помощью администратор формирует профили системы обнаружения вторжений (СОВ). Впоследствии эти профили можно применять в политиках безопасности для настройки защиты определённых сервисов.

По умолчанию системы обнаружения вторжений не умеют отражать атаки по HTTPS, SSH или SMTPS. В UserGate это ограничение можно обойти — достаточно настроить профиль инспектирования SSL и импортировать корневой SSL-сертификат на всех хостах виртуальной инфраструктуры.

Контроль сетевых приложений

С помощью NGFW администратор может запретить работу тех или иных приложений без блокировки портов. UserGate определяет более 1,7 тысяч программ и объединяет их в группы по уровню угрозы — от очень низкого до очень высокого. Каждая группа разбита на категории по функциональной принадлежности — games, tunneling, email, remote access, business и другие. Сами категории дополнительно разделены по технологиям межсетевого взаимодействия — одноранговая сеть, клиент-сервер и так далее.

NGFW сможет идентифицировать приложение, даже если задействован шифрованный протокол. Для этого необходимо настроить функцию инспектирования SSL, однако стоит помнить о двух нюансах.

- Для каждого опубликованного приложения должно действовать свое правило перехвата SSL-трафика — обязательно с выделенным SSL-сертификатом от глобального центра сертификации.

- Следует запрещать только нежелательные и вредоносные группы приложений — удалённый доступ, игры, майнинг. Остальные приложения должны быть разрешены. Однако их межсетевое взаимодействие всё же следует ограничить — открыть работу лишь по определенному типу трафика или порту.

Балансировка и ограничение трафика

NGFW может ограничить производительность сети для пользователей, хостов и приложений. Например, чтобы снизить объемы видеотрафика и высвободить ресурсы под VPN-туннели.

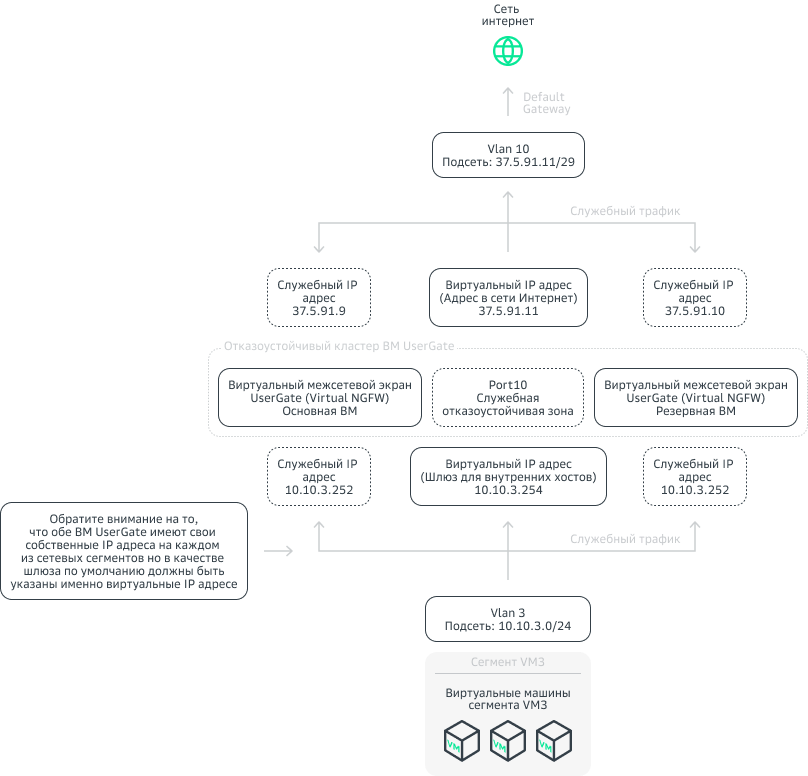

Отказоустойчивое исполнение

Две виртуальные машины NGFW можно объединить в логическую сущность. Тогда они будут резервировать друг друга.

Система UserGate поддерживает эту функциональность, но для этого необходима дополнительная лицензия. После этого можно строить кластер отказоустойчивости из двух узлов. У него есть два режима — «горячий» резерв и «распределение нагрузки». В первом случае виртуальные машины работают по принципу разделения ролей. Один из серверов играет роль мастер-узла для обработки трафика, а другие выступают в качестве резервного. В случае выхода из строя активной виртуальной машины её задачи принимает на себя второй узел.

Во втором случае обе виртуальные машины передают и валидируют трафик, что повышает производительность NGFW. Для балансировки сетевых подключений применяется протокол VRRP.

Объединяя виртуальные машины UserGate в кластер, важно учитывать два момента:

- Обмен служебной информацией между участниками кластера должен идти по отдельному интерфейсу в выделенной сетевой зоне.

- IP-подсети резервируют до трёх IP-адресов в каждой зоне: собственные адреса интерфейсов участников кластера, а также новый виртуальный IP-адрес, выполняющий роль шлюза по умолчанию для конечных хостов.

Сертифицированное исполнение NGFW

Системы NGFW — один из ключевых компонентов при настройке средств защиты конфиденциальной информации. Требования к подобным системам прописаны в документации ФСТЭК. Если говорить о системе UserGate, то она имеет сертификат ФСТЭК №3905 на «Универсальный шлюз безопасности "UserGate UTM"». Документ подтверждает, что NGFW надежно защищает от несанкционированного доступа к информации, не являющейся гостайной. Решение может использоваться в составе автоматизированных систем до класса защищенности 1Г и информационных системах персональных данных и государственных информационных системах до 1 класса (уровня) защищенности включительно.

Настройка удаленного доступа в тенант

С помощью NGFW можно настроить безопасное удаленное подключение к системам в облаке. Для удаленного доступа пользователей в тенант используется протокол L2TP. UserGate реализует VPN-подключение по топологии типа «звезда». VPN-подключения агрегирует центральная ВМ UserGate, настроенная на основном виртуальном дата-центре, через которую проходит зашифрованный сетевой трафик. Протокол L2TP упрощает конфигурацию VPN на удалённых клиентских ВМ UserGate. При этом UserGate позволяет установить защищенное соединение между маршрутизаторами и файрволами сторонних поставщиков.

Если постоянное VPN-подключение хоста не нужно, можно использовать специальный веб-портал. В панели управления легко настроить права пользователей и открыть доступ только к ограниченному набору возможностей.

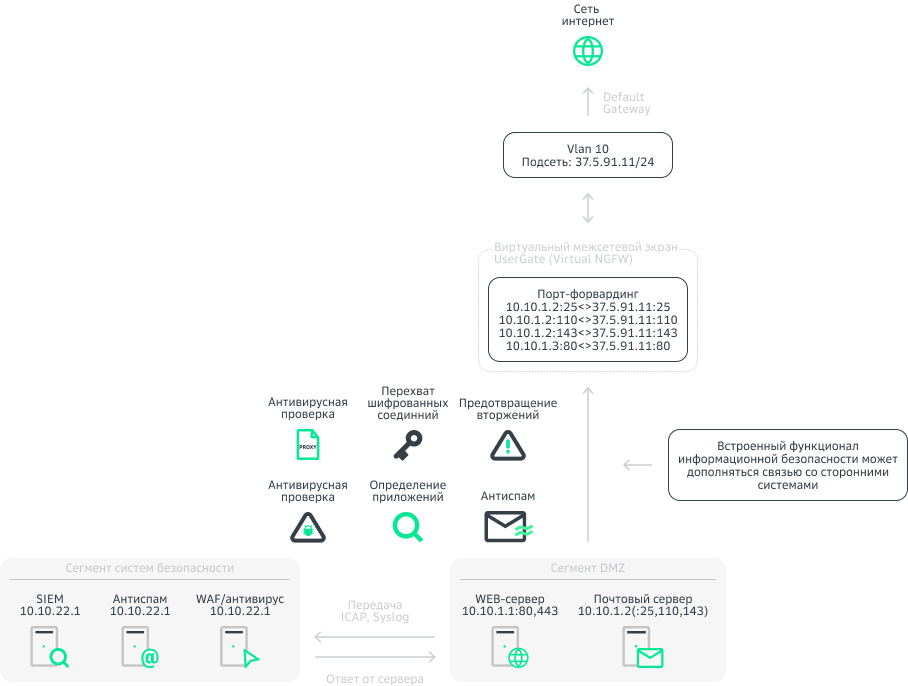

Защите веб-сервера и почтового трафика

Это дополнительная функциональность в UserGate, для которой необходимо приобрести лицензию на модуль Advanced Threat Protection (ATP). Защита веб-серверов реализована при помощи реверсивного прокси с контролем трафика и антивирусными проверками.

UserGate также предлагает антиспам-модуль для защиты трафика почтовых серверов. Решение позволяет маркировать письма специальными метками, указывающими на потенциальную опасность отправления. Система сразу блокирует письма, которые пересылаются на заведомо вредоносные адреса, запрещённые DNSBL-фильтрами.

Для работы антиспам системы также необходимы лицензии модулей Mail Security (MS) и Stream Antivirus (AV).

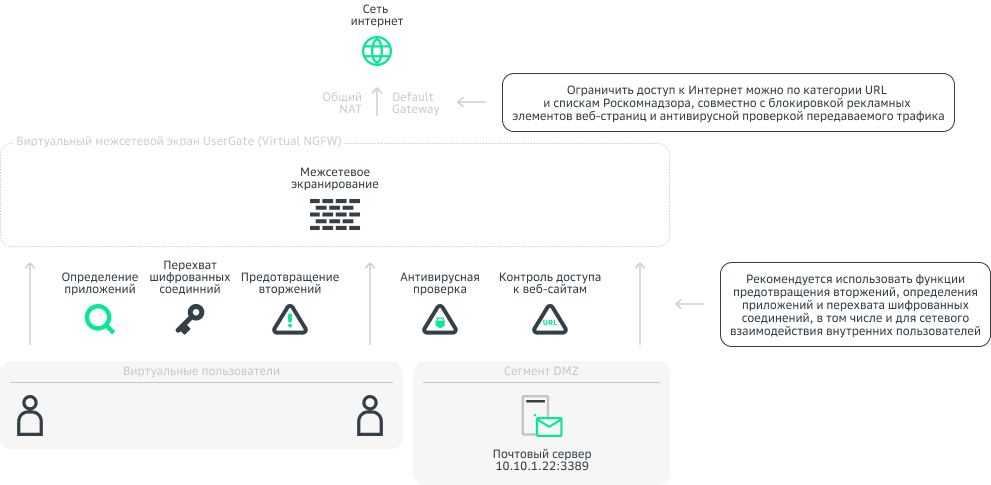

Доступ пользователей в Интернет

В большинстве случаев NGFW системы позволяют контролировать доступ сотрудников в Интернет, блокировать загрузку вредоносного и нежелательного контента. Например, UserGate обеспечивает аутентификацию пользователей и поддерживает внешние источники учетных записей — LDAP-сервер, Radius, TACACS+, Kerberos, SAML. Система также контролирует доступ к веб-ресурсам с помощью специализированных списков, категорий и морфологических словарей.

UserGate также позволяет настраивать группы сайтов, разделенные по тематическим категориям URL. Доступ к каждой из них можно ограничить для заданных сетевых зон, хостов или пользователей. Помимо этого, наш NGFW работает с ресурсами, входящими в списки Роскомнадзора. Также UserGate блокирует рекламу, приложения соцсетей и реализует безопасный поиск за счет антивирусных проверок сетевого трафика.

Контроль доступа производится не только по принадлежности сайта к заданной категории, но и по его текстовому наполнению. Морфологические словари позволяют категорировать даже ранее неизвестные (либо скомпрометированные) сайты.

Соответствующая функциональность настраивается при помощи политик безопасности. Но для антиспама и антивирусных проверок необходимы дополнительные лицензии — Advanced Threat Protection (ATP).

Как всем этим управлять

Управлять распределенной инфраструктурой с несколькими виртуальными машинами UserGate можно с помощью специальных инструментов — UserGate Management Center (UGMC) и UserGate Log Analyzer (LogAn).

UserGate Management Center предоставляет собой единый центр управления. Администратор может выполнять мониторинг виртуальных машин UserGate, управлять их настройками, применять политики. В целом работа с UGMC упрощает работу с несколькими NGFW в облаке провайдера.

UserGate Log Analyzer — это вспомогательная система сбора и анализа событий NGFW. Она позволяет просматривать системные сообщения виртуальных машин UserGate в единой информационной консоли. В то же время LogAn уменьшает нагрузку на шлюзы UserGate, перекладывая обработку журналов, создание отчетов и хранение данных событий на внешний сервер. В итоге NGFW быстрее фильтрует сетевой трафик.

LogAn формирует ежедневные информационные отчеты о событиях безопасности для ретроспективного анализа, в том числе со сторонних устройств при помощи протокола SNMP. Глубина журналирования также возрастает за счет большего размера хранилища.

При необходимости NGFW UserGate можно интегрировать с другими системами кибербезопасности такими, как SIEM, Sandbox, WAF. Например, интеграция с SIEM происходит про помощи отправки Syslog сообщений, а с дополнительными решениями проверки сетевого трафика — за счет перенаправления на них части пакетов протоколом ICAP.