Настройка доступа к VM по SSH

Выполните следующие шаги:

Чтобы настроить доступ к VM по SSH, выполните процедуры ниже.

Создание правила DNAT

Внимание

Рекомендуется всегда указывать External Port и Application, если это не противоречит вашим задачам.

Если оставить External Port и Application незаполненными, трафик с внешнего IP-адреса будет транслироваться в указанный IP-адрес VM. Трансляция нарушит работу виртуального канала L3 на базе IPSec, настроенного на указанном IP-адресе, и может заблокировать работу других DNAT-правил.

В разделе Data Centers нажмите на карточку виртуального ЦОД и в меню слева выберите Edges.

Нажмите на название Edge Gateway.

В разделе нажмите NEW.

В поле Name введите название правила.

(Опционально) В поле Description введите описание правила.

В поле Interface Type выберите DNAT.

В поле External IP введите IP-адрес для преобразования или диапазон IP-адресов в формате CIDR.

Чтобы уточнить доступные внешние IP-адреса, нажмите

.

Вы можете использовать любой доступный адрес.

.

Вы можете использовать любой доступный адрес.В поле External Port введите порт для подключения к публичному IP-адресу.

Рекомендуется в целях безопасности выбрать порт, отличный от 22. Например, вы можете указать «2222».

В поле Internal IP введите приватный IP-адрес VM.

Например, вы можете указать «192.167.1.3». VM с указанным адресом сможет получать трафик из внешней сети.

В поле Application введите порт и протокол, которые использует входящий трафик для подключения к внутренней сети:

нажмите

;

;включите Choose a specific application;

выберите SSH (TCP:22);

нажмите SAVE.

Чтобы увидеть расширенные настройки NAT, нажмите Advanced Settings.

(Опционально) Чтобы регистрировать преобразование адресов, в поле Logging включите переключатель.

Нажмите SAVE.

Создание IP Set

В разделе нажмите NEW.

Заполните форму New IP Set:

Name — название группы IP-адресов.

(Опционально) Description — описание.

IP Addresses — приватный IP-адрес VM. Например, «192.167.1.3».

Нажмите ADD, затем SAVE.

Создание правила Firewall

В разделе нажмите EDIT RULES.

В открывшемся окне нажмите NEW ON TOP.

Появится строка нового правила, заполните ее поля:

Name — укажите название правила.

State — активируйте переключатель, чтобы включить правило.

Applications — выберите профиль, который определяет протокол и порт для подключения:

нажмите на

;

;активируйте переключатель Choose a specific application;

выберите из списка «SSH» (TCP: 2222);

нажмите SAVE.

Source — укажите источник трафика. Для этого нажмите на

, активируйте переключатель Any Source и нажмите SAVE.

, активируйте переключатель Any Source и нажмите SAVE.Destination — укажите IP-адрес виртуальной машины, которая будет получать трафик. Для этого нажмите на

, выберите ранее созданный IP Set и нажмите SAVE.

, выберите ранее созданный IP Set и нажмите SAVE.Action — из раскрывающегося списка выберите «Allow».

IP Protocol — из раскрывающегося списка выберите, следует ли применять правило к трафику IPv4 или IPv6.

Logging — при необходимости регистрировать фильтрацию, выполняемую этим правилом, активируйте переключатель.

Нажмите SAVE.

Проверка подключения

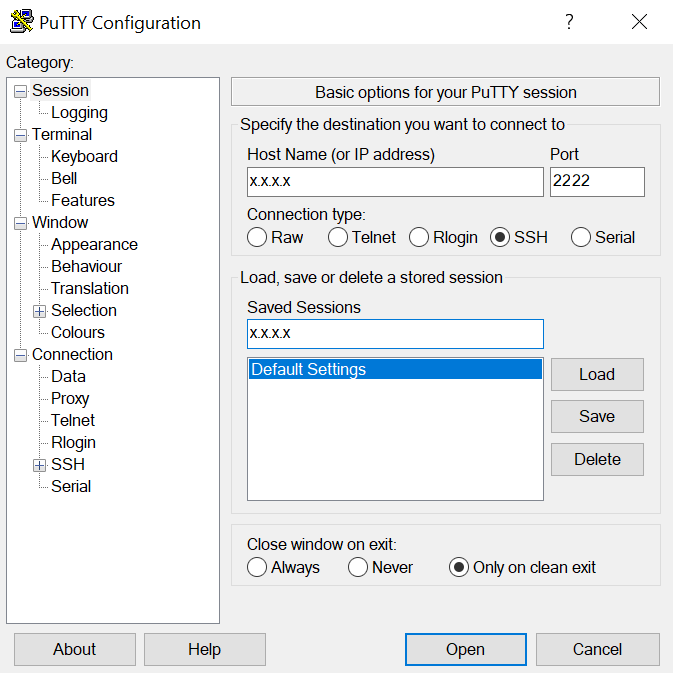

Для проверки подключения по SSH можно использовать PuTTY.

Загрузите и установите PuTTY.

Запустите PuTTY.

В полях Host Name (or IP address) и Port укажите публичный IP-адрес в формате «x.x.x.x» и порт, указанный в поле External port правила NAT.

Нажмите Open.

В открывшейся консоли укажите логин и пароль VM.

Примечание

Создайте надежный пароль для доступа к виртуальной машине.

для Dev & Test